联合信息环境,是一种具有安全性和联合性的信息环境,主要由共享性信息技术设施、体系级信息服务、统一安全架构组成,目的是要达成全域作战优势、提升任务实施效力、增进安全水平、实现信息技术效益。美军着力构建联合信息环境,主要是为联合部队及其各方任务合作伙伴在实施全域作战行动中,提供一种统一、安全、可靠、实时、有效且灵活的信息环境,任何行动、任意条件下的指挥、控制、通信与计算功能都可依托其展开实施。此外,联合信息环境并不是一个具体的国防项目,而是要利用现行的项目、倡议、技术、举措、采办、资金,将相关的技术设施部署并迁移到联合信息环境的标准上。下面从进展、运维、架构、管理、服务、安全、信息等7个不同的视角出发,对联合信息环境进行解析。

一、进展视图(Progress View)

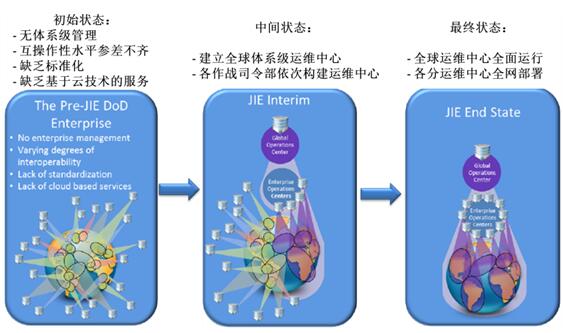

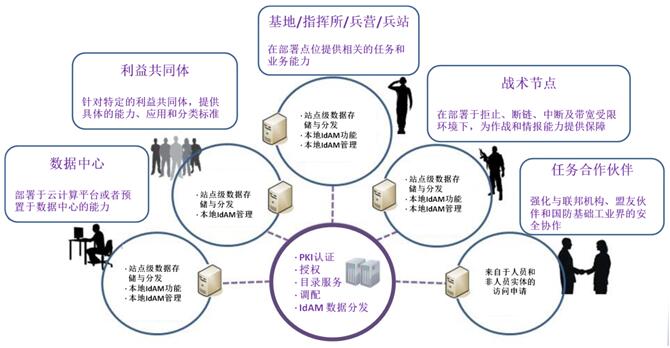

从发展的角度来看,建设联合信息环境,就是要通过构建国防部及各军种共用的安全架构,确保整个国防部信息网络实现无缝、互通、高效的信息共享,达成基于云计算技术的协作互动和体系服务,加速推动指挥与控制网络扁平化,依托统一安全架构为作战人员及任务合作伙伴提供信息技术基础设施和共享服务的能力。联合信息环境的建设目标如下图所示。

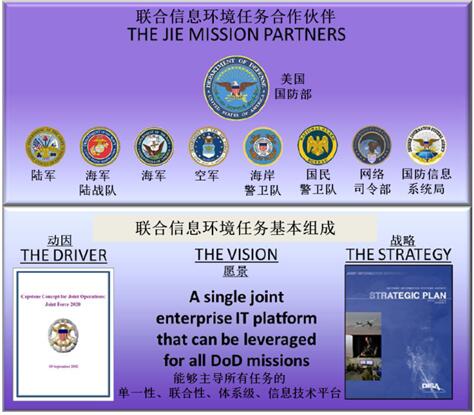

从实施机构来看,美国国防信息系统局是联合信息环境构建的技术与实施领导机构,主要负责开发、整合、协调联合信息环境技术的计划、项目与能力,实施联合信息环境相关的任务。

(1)2014财政年度进展情况:

·2013年1月22日,美参谋长联席会议主席马丁·邓普西(Martin E. Dempsey)将军签发《联合信息环境白皮书》。

·2013年8月,美国防部长办公室作战试验与评估主管(DOT&E)开始监管实施针对联合信息环境的试验与评估。

·美国国防信息系统局计划从2014年3月至2015年第2季度针对欧洲战区相关能力进行一次早期评估,重点是联合区域安全栈(JRSS)和多协议标签交换网络(MPLS)的工程、设施及建设情况。

·在2014财年,美国国防信息系统局针对联合区域安全栈(JRSS)和多协议标签交换网络(MPLS),在马里兰州米德堡(Fort Meade, Maryland)和德克萨斯州圣安东尼奥联合基地(Joint Base San Antonio, Texas)实施了基于实验室的设施/功能测试,前者建立了体系服务实验室(Enterprise Services Lab),后者建立了初始的联合区域安全栈点。圣安东尼奥联合基地的联合区域安全栈设施已经能够为陆军和空军网络行动提供某些服务,但并未完成全面建设。截至本年度,尚未针对联合信息环境的基础设施、组件、战术、规程或概念进行运行测试。

·美国国防信息系统局组建了一个负责测试、评估的综合工作组,其中包括美国防部长办公室作战试验与评估主管(DOT&E)、各大军种、主管采办技术与后勤的国防部副部长(USD(AT&L))、国防部首席信息官(DOD CIO)代表。

(2)2015财政年度进展情况:

·针对欧洲战区相关能力进行早期评估的计划调整为2014年3月至2016年第4季度。国防部首席信息官将联合区域安全栈的短期建设重心调整至美国大陆南部。

·联合信息环境执行委员会(JIE Executive Committee, EXCOM)授权国防信息系统局在欧洲和太平洋地区的作战中心为“体系作战中心(EOCs)”,负责支持联合信息环境网络管理、数据中心、互联网网关、联合区域安全栈和网络安全。

·联合信息环境运行负责小组(JIE Operational Sponsor Group, JOSG)制定了体系作战中心连续行动计划,使其能够更好的管理网络,促进与军种作战中心的协调与联络。

·2015年5月和7月,分别在米德堡和圣安东尼奥联合基地,美国陆军、空军、国防信息系统局、联合互操作性测试司令部(Joint Interoperability Test Command, JITC)针对联合区域安全栈进行了实验室测试,目前的测试主要针对系统功能。在2015年3月至5月期间,某网络防护分队(Cyber Protection Team, CPT)在实施搜索任务时发现了网络管理运维和联合区域安全栈中存在的重大漏洞。

·美国防部长办公室作战试验与评估主管、主管采办技术与后勤的国防部副部长、国防部首席信息官、各大军种、国防信息系统局、联合互操作性测试司令部调整了测试评估综合工作组的作用,使其转变为一个更加全面的工作组。

·2015财年第4季度,某网络防护分队和陆军先进研究实验室开展了一次针对联合区域安全栈的全面脆弱性与渗透评估。

·2015年12月,联合互操作性测试司令部针对联合区域安全栈1.0进行了初始运行评估。

(3)2016财政年度进展情况

·目前,国防信息系统局、联合互操作性测试司令部、各大军种尚未针对联合信息环境的有关项目进行严密而全面的运行测试。

·在美国防部长办公室作战试验与评估主管(DOT&E)、国防部首席信息官(CIO)、美国网络司令部、联合参谋部通信参谋(Joint Staff J6)的协助下,联合信息环境测试评估综合工作组制定了一份联合信息环境测试与评估战略,其中指出要通过实施一系列年度运行评估来分析联合信息环境能力的成熟度,计划开始于2017年7月。

·在联合信息环境建设方面,依然缺乏总体系统集成流程或项目执行组织来负责管理成本、推动进度、监管效果等。

·国防信息系统局、各大军种针对联合区域安全栈采取了非常规的采购举措,导致陆军和空军在早期阶段尚未掌握全面测试结论的情况下便定下了采购部署的决策,而阶段测试和有限范围评估表明,联合区域安全栈用户并不能提供有效的网络安全能力。鉴于联合区域安全栈在国防部网络防护方面的主导作用,这种早期部署的做法很可能会造成国防部关键性网络系统安全能力的无谓损失。

·美国防部长办公室作战试验与评估主管(DOT&E)和联合互操作性测试司令部(JITC)计划于2016年12月进行一次运行评估,主要针对空军部署的联合区域安全栈,但到2016年11月底,空军提出需要推迟评估活动,因为在联合区域安全栈的技术、培训、体系管理和操作规程方面,那些已知的问题严重影响着当前已部署安全设施的网络安全有效性。

二、运维视图(Operational View)

联合信息环境的运维视图可解析为以下几个方面:

第一,管控能力。通过构建体系作战中心(EOC)来实施集中式的网络管理和防护,提供的服务包括:向核心数据中心提供支持、在其他中心失效时承担转移来的运维任务、为整个国防部的所有服务提供计算机网络防御能力。最终,体系作战中心将能够依托单一站点,向指挥官提供关于所属责任区域国防部信息网络运行、防御及态势感知能力。

第二,数据能力。将应用和数据资源整合进入云平台,或者集中式的数据中心,数据资源管理与服务主要依托核心数据中心(CDC),在统一安全架构下,按照国防部数据策略,根据需求向所有用户提供标准的计算和存储服务。

第三,通信能力。对网络基础设施进行更新,其中包括多协议标签交换机(MPLS routers)和光纤传输技术升级,进一步提升网络的灵活性和带宽容量,增进传输能力。

第四,安全能力。通过建立体系级的统一安全架构,解决美军在遂行任务中存在的机构重叠、职能不清等问题,消除过去各军种之间存在的网络安全界限,降低外部网络攻击面。其中,联合区域安全栈(JRSS)是统一安全架构的重要组成部分,能够把各处国防部网络的数据流发送到网络态势感知分析云,提供更佳的网络空间可视化和网络作战指挥控制能力。

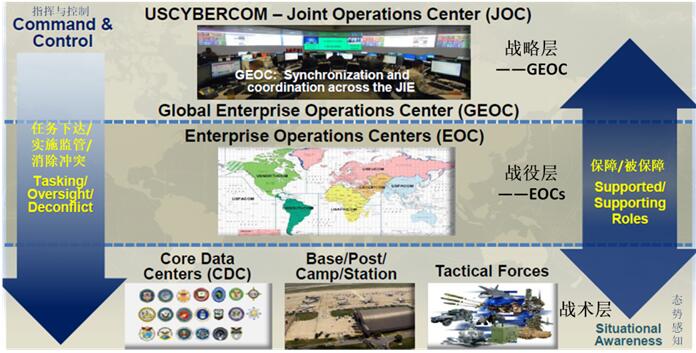

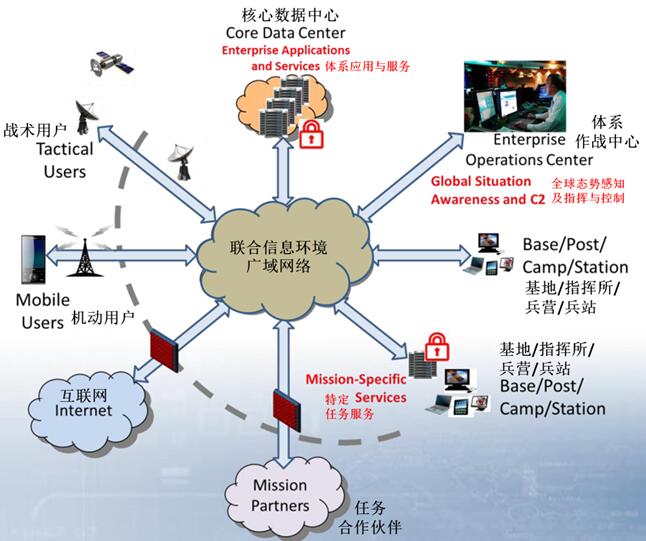

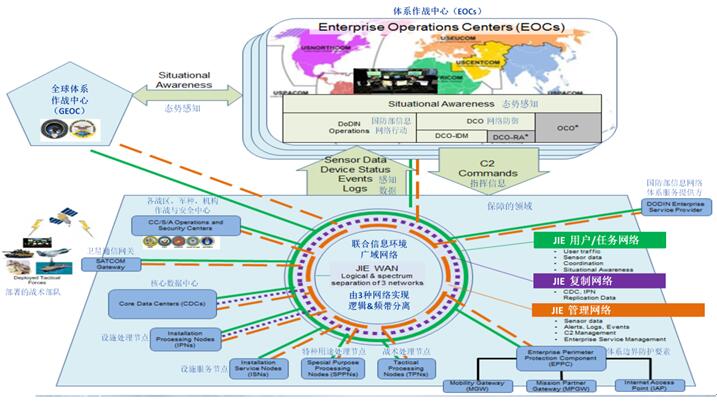

联合信息环境运维的核心目标,是要摆脱过去各军种机构独立运行的网络和能力,通过整合使其发展成为一种协同化的联合信息环境,为实施联合作战创造最佳条件。联合信息环境的运维中心是各层级的作战中心,可区分为战略、战役、战术三个层级。在战略层级上,主要通过全球体系作战中心(Global Enterprise Operations Center, GEOC)来实施运维;在战役层级上,所有的战区/职能级运维事务,均通过各战役级体系作战中心(Enterprise Operations Centers, EOC)来实施运维;在战术层级上,各类基地/指挥所/兵营/兵站、战术部队等,均通过战术级作战中心来实施运维。

全球体系作战中心(GEOC),主要负责构建国防部信息网络指挥与控制链路。具体作用包括:一是对联合信息环境战略层级全球行动进行统筹、协调与同步;二是提出并实施联合信息环境全球性挑战的应对解决方案;三是管控配置联合信息环境全球性外部接口;四是为任务合作伙伴提供联合信息环境核心技术中心;五是维持联合信息环境全球态势感知能力。

各体系作战中心(EOC)的作用可分为监控、计划、指导、评估四大部分,具体如下。一是监控方面,监控联合信息环境基础设施、指挥与控制、信息共享能力等方面的具体状态,在出现服务降级情况时提供相关的协助信息,不间断察看联合信息环境的总体服务状况,保障当前实施的作战行动;二是计划方面,展开筹划并针对事件行动准备计划与命令;三是指导方面,签发相关命令与指示,及时采取行动提升任务保障能力,针对出现的问题主动调整联合信息环境网络;四是评估方面,判断联合信息环境服务的有效性,判断保障任务实施方面的关键网络、系统及应用,对端到端数据进行汇编,查明网络中断情况的原因及影响。

图4联合信息环境运维层级示意图

三、架构视图(Architectural View)

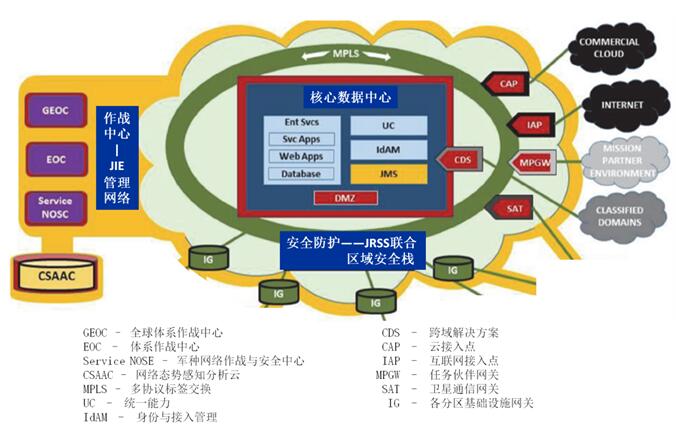

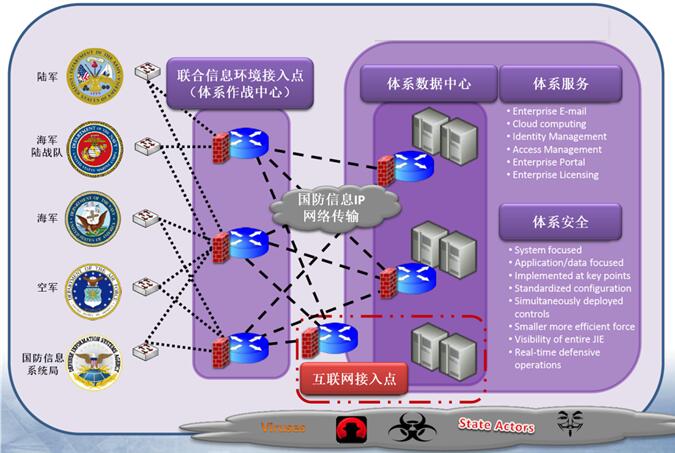

联合信息环境下的网络体系架构是一种中心化的体系架构,能够提供体系范围内的态势感知能力,提供中心化的作战控制能力,还能够最大限度的降低可能会遭受的网络攻击面。从联合信息环境的架构视图来看,总体上可将其分为两大部分,一方面是各军种及战区接入点,即体系作战中心,另一方面是各体系级数据中心及相关的体系服务与安全架构,二者之间建立国防信息IP网络传输,还可对外接入互联网,并通过安全架构来应对病毒、国家行为者的网络攻击。在体系服务方面,可提供的体系服务主要包括国防体系邮件服务、云计算服务、身份管理服务、访问管理服务、国防体系门户服务、国防体系认证服务等;在安全架构方面,可以实现系统安全、应用/数据安全、关键节点实施、标准化配置、同步部署控制、力量精简高效化、JIE整体可见、实施防御行动等。

从联合信息环境的体系构成来看,核心要素主要包括网络标准化传输(Network Normalization Transport, NNT)、统一安全架构(Single Security Architecture, SSA)、体系作战中心(GEOC/EOC)、数据中心(Core Data centers / Installation Processing Nodes, CDC/IPN)、身份认证与访问管理(Identity and Access Management, IdAM)、体系服务(Enterprise Services)和统一能力(Unified Capabilities, UCs)、移动应用、网关、管控等方面。这些要素对应着相关的系统和功能,具体而言:

一是能够实现国防部通信网络的标准化,由网络标准化传输(NNT)要素实现,涵盖通用网络标准及相关的战术、技术、规程(TTPs);

二是能够实现国防部网络能力的标准化,由体系服务和统一能力(UCs)要素实现,涵盖通用信息技术应用程序,以及消息、语音、视频等方面的统一能力;

三是能够由标准的作战中心(EOCs)和数据中心(CDC)实施管理,涵盖了各层级的体系作战中心、数据中心和设施处理节点等;

四是能够防护国防部信息网络,由统一安全架构(SSA)要素实现,主要通过单一性的安全栈(Single Security Stacks, SSA)来实施;

五是能够针对跨域协同及合作伙伴,提供安全的接入点,涵盖了各级各类型的网关设施;

六是能够提供全面的机动能力,主要由移动应用要素来实现。

图6联合信息环境体系作用示意图

四、管理视图(Management View)

联合信息环境管理网络(Joint Information Environment Management Network, JIE JMN)由一系列系统和要素组成,主要作用是支持联合信息环境的体系作战中心组件发挥效能,确保体系作战中心能够安全有效的实施指挥与控制。

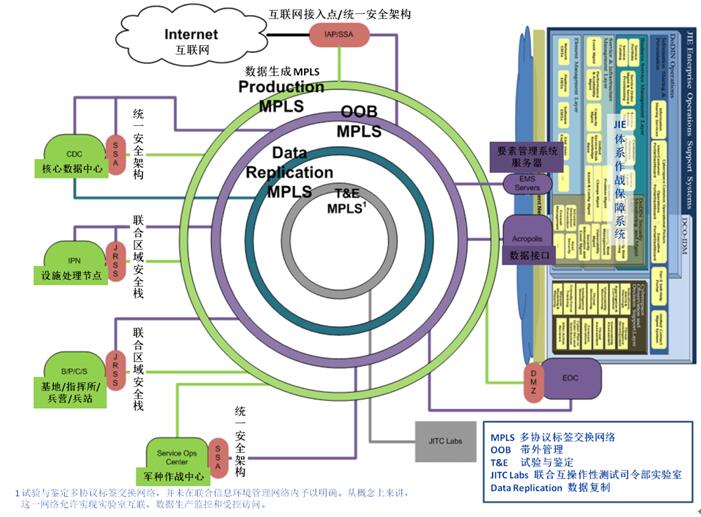

从管理的角度来讲,联合信息环境可区分为两个层面。第一部分是实现逻辑分离的数据通信网络,比如多协议标签交换虚拟私有网络(Multi-Protocol Label Switching Virtual Private Networks, MPLS VPNs),或者波分复用(Wavelength-Division Multiplexing, WDM)光纤通信网络。第二部分是联合信息环境管理网络(JIE JMN),该网络是联合信息环境广域网络(JIE WAN)体系架构的组成部分,该架构还包括用户/任务网络(User/Mission Network)和复制网络(Replication Network),联合信息环境管理网络能够实施一种分离式的、专用的身份认证与访问管理解决方案(JMN IdAM Solution, JIS)。

联合信息环境中的管理与被管理职能主要涉及以下几类领域:一是JIE管理网络(JIE Management Network, JMN)方面,确立带外管理[1](out of band, OOB)设计的基本原则,明确体系作战中心在管理网络方面的实施需求;二是JIE用户/任务网络(JIE User/Mission Network)方面:确立体系作战中心人员对于JIE用户/任务网络的具体需求,针对体系作战中心任务行动实施的过程中,阐明哪些领域中的哪些管理数据和传输信息不能从逻辑上或者物理上对其进行隔离管理;三是JIE体系作战保障系统(JIE Enterprise Operations Support Systems, JIE EOSS):确立体系作战中心所用网络管理工具集合的应用平台,在体系作战中心任务区域内,这一工具平台主要负责联合信息环境相关部分的运维与防御。

具体来讲,之所以不使用带内管理模式,主要原因有几个方面:一是技术方面的制约因素,难以实现管理网络基础设施/网络应用的本地化;二是某些被管理设备并未设置专用的管理端口;三是即使某些被管理设备带有专用的管理端口,但却已被连接到现行的专用管理网络;四是某些互联设施不具备连接条件,无法为网络管理提供额外的带宽。联合信息环境采取的带外管理模式如下图所示。

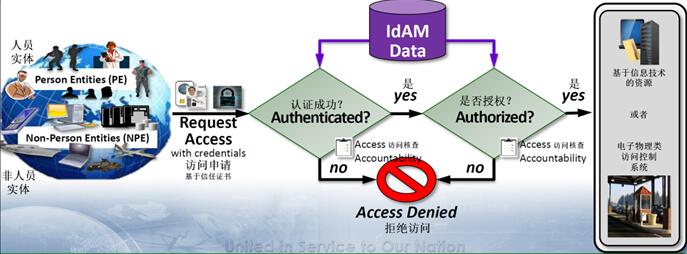

联合信息环境管理网络的另一项重要功能是实施身份认证与访问管理(IdAM),这是一种能够提供身份管理认证与授权服务的多样化组合解决方案,其具体作用如图9所示、管理过程如图10所示。其最终目标是,确保人员和非人员实体都能够安全的访问所有经过授权的国防部资源,不管在任何地点、任何时间。美国国防部要求,联合信息环境内运行的所有设备、系统、应用和服务都需要贯彻实施身份认证与访问管理策略,要遵循相关的指导方针及实施标准,要将公用密钥基础设施(PKI)认证与IdAM数据进行集成,要在授权性IdAM数据中应用体系目录服务(Enterprise Directory Services, EDS)。

图10身份认证与访问管理过程示意图

五、服务视图(Service View)

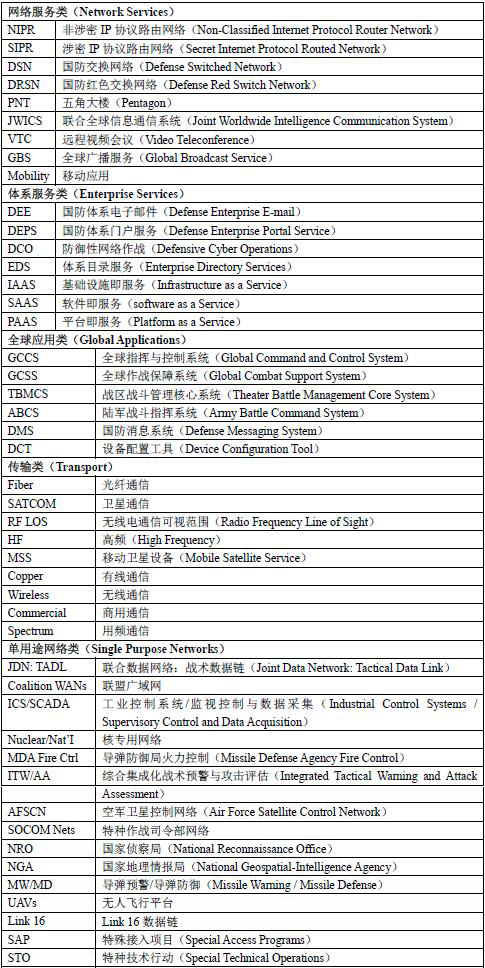

美参谋长联席会议前主席马丁·邓普西(Martin E. Dempsey)在《联合信息环境白皮书》中概述联合信息环境作用的时候指出,“依靠联合信息环境,我们就能够为打造下一代作战能力创造条件,我们就能够充分发挥商业信息技术的强大能量和通用效力,我们就能够将目前脆弱的、以网络为中心的环境转变为灵活的、以数据为中心的环境,确保能够实现按需访问信息。”因此,联合信息环境的作用,就是要提供网络服务、通信服务、体系服务和数据服务,从服务的角度来看,可将其划分为如下五大类:

六、安全视图(Security View)

网络安全问题,是联合信息环境需要解决的一个重大问题。2012年8月24日,时任美国网络司令部指挥官、国家安全局局长的亚历山大将军(General Alexander)曾经在接受“联邦新闻电台(Federal News Radio)”采访时指出:“从今天的国防网络体系架构来看,对其实施防御非常困难。当前,我们拥有1.5万个孤立的节点(enclaves),每一个节点都处于独立管控状态。其结果就是,每一个节点就是一处碎片,就像一个独立的区域在单独运行,负责防护这些节点的人员根本无法看到防火墙底部和外部的状况。基于主机的安全系统虽能发挥一定的作用,但客观来讲,这并不能实现态势感知(Situational Awareness, SA)。”总体而言,当时国防部信息网络面临的主要问题有三个方面:一是信息网络/全球信息栅格防护能力的碎片化,二是态势感知能力的缺乏会造成网络防护能力的瘫痪,三是对国防部网络域总体通用态势图的缺乏。

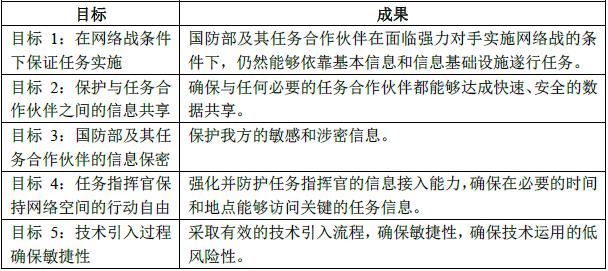

为有效解决上述问题,联合信息环境提出统一安全架构(Single Security Architecture, SSA)的概念,从本质上来讲,统一安全架构,是一种由多项互补性安全防护解决方案构成的安全体系架构。主要作用包括:一是能够在最佳点位部署标准化安全套件来平衡体系的防护能力;二是能够撤除不必要的信息保障防护措施;三是能够有效掌控用户数据流,并通过集中式网络防护数据仓库来为下级各类基地/指挥所/兵营/兵站提供全球网络态势感知能力;四是能够依托体系作战中心并为其提供所需工具集,来监控所有安全机制的有效运行;五是在服务方与用户分离之后,为孤立节点提供防护。

表1 统一安全架构的目标及具体成果

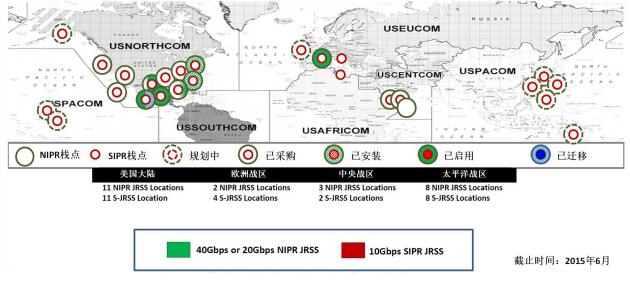

为了有效贯彻实施统一安全架构,美军在整合升级网络、加强网络防御的同时,着力开发了联合区域安全栈(JRSS)。联合区域安全栈,是统一安全架构的重要组成部分和贯彻实施形式,能够把各处国防部网络的数据流发送到网络态势感知分析云,能够提供更佳的网络空间可视化和网络作战指挥控制能力,能够实现网络防护行动的同步化和网络管理的集中化。从建设情况来看,美军将联合区域安全栈区分为非涉密IP协议路由网络(NIPR)和涉密IP协议路由网络(SIPR)两种,在统一安全架构规范下,美军将全球划分为若干个区域,各区域对应构建各自的联合区域安全栈,计划利用5年左右时间将以前的1000多个网络访问站点削减为49个联合区域安全栈点,其中NIPR栈点24个,SIPR栈点25个,分布情况如下图所示。

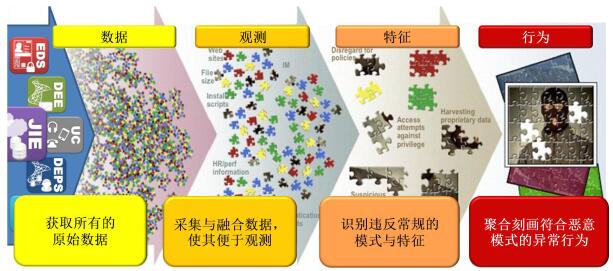

另一方面是要加强态势感知,提供联合信息环境运行状态和网络安全状态的态势感知能力,是联合信息环境有效运行的基础。具体目标包括:一是要确保全球体系作战中心及其下级作战中心(GEOC and EOC)对于统一安全架构传感器数据的可见性;二是各体系作战中心要能够监控和管理联合信息环境的配置变化,确保其健康完整性,其中的活动包括体系服务管理、网络管理、卫星通信管理、电磁频谱管理等;三是要融合来自于网络、系统、应用和体系服务方面的各类性能数据;四是要针对下级基地/指挥所/兵营/兵站,向全球体系作战中心及其下级作战中心自动报告其中国防部信息网络的配置状态和脆弱性状态。下图展现了态势感知中数据融合的基本过程。

图13态势感知中数据融合的基本过程

七、信息视图(Information View)

总体来看,联合信息环境的信息视图主要体现在信息网络的标准化和数据中心的高效化两个方面。

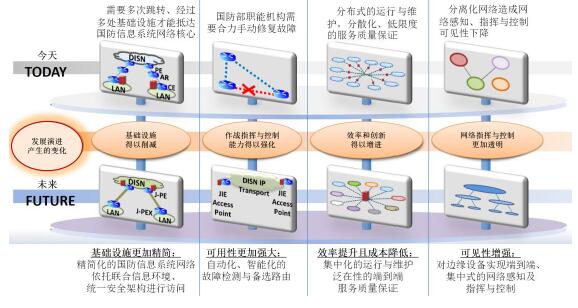

第一,信息网络的标准化。通过在运行和技术方面实施标准化,有助于节省投资和维护的成本,有助于削减各战区/军种/机构的复用网络和设施,最大限度发挥标准化核心网络的效用。如下图所示,在实施信息网络标准化之后,未来的基础设施得以削减,未来的作战指挥与控制能力得以强化,未来的效率和创新得以增进,未来的网络指挥与控制更加透明。

第二,数据中心的高效化。通过实施数据中心高效化整合,既有利于优化并提升使用效益,还能够削减整个体系的受攻击面,更有助于降低成本。因此,这是美国联合信息环境计划中的重要事项之一。

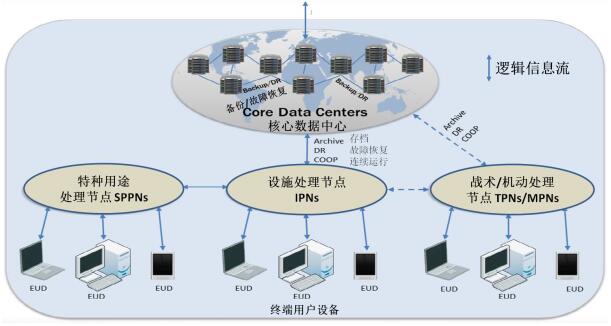

不同的作战层级对应不同的数据中心,总体来看,美方将其数据中心分为以下四个层级:一是核心数据中心(Core data center, CDC),主要运行于美国本土及各大战区总部,能够在统一安全架构下提供标准化的承载和存储服务;二是设施处理节点(Installation Processing Node, IPN),主要设置于独立性的国防部设施和局部区域,因为从技术或者经济性方面来讲,这些点位无法由核心数据中心为其提供本地化服务;三是特种用途处理节点(Special purpose processing node, SPPN),主要用于保障特种用途的相关功能,因为从技术或者经济性方面来讲,这些功能无法由核心数据中心或者设施处理节点来提供,这是由于基础设施和设备的差异性造成的;四是战术处理节点(Tactical processing node, TPN),主要是指能够进行优化调整,适应战术环境或者部署任务环境的节点。下图展现了数据中心整合优化后的最终目标状态。

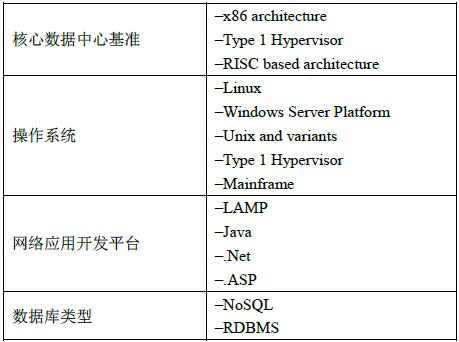

从建设的角度来看,国防信息系统局体系计算中心(DISA Enterprise Computing Center, DISA DECCs)要被指定为国防部核心数据中心。这些核心数据中心,负责为联合信息环境基础设施提供骨干网络,促进实施行政管理和预算局指导下的联邦数据中心整合计划(OMB-directed FDCCI),成为计算和存储的整合节点,负责体系运维并提供云服务,预计到2018财年之前将会完成组件应用迁移。下表展现了核心数据中心的基准配置标准。

参考文献

[1] 周光霞, “美军联合信息环境建设情况分析及启示[J]”, 指挥与控制学报, 2016年12月第2卷第4期.

[2] GAO Report to Congressional Committees, GAO-16-693, “Joint Information Environment: DOD Needs to Strengthen Governance and Management”, July 2016.

[3] Robert J. Carey, “DoD Joint Information Environment: AFCEA Hampton Roads”,10 July 2012.

[4] Ethel Stewart, Bob Brown, “Core Data Centers (CDCs)”,14 May 2014.

[5] Jason Abernathy, “Joint Regional Security Stacks”,17 Jun 2015.

[6] DOD,“Guidance for implementing the joint informationenvironment”, 2013.

[7] DOD,“The Department of Defense strategy for implementing the joint information environment”, 2013.

[8] Chairman of Joint Chiefs of Staff, “Joint information environment whitepaper”, 2013.

[9] Scott Rodakowski, Rich Price,Jay Matos,“JIE Operations and Cyber C2”,14 May 2014.

[10] DISA, “Shaping the Enterprise for the Conflicts of Tomorrow: Enabling the Joint Information Environment”, 5 May 2014.

[1]网络管理可分为带外管理(out of band)和带内管理(in band)两种管理模式。目前我们使用的网络管理手段基本上都是带内管理,即管理控制信息与数据信息使用同一物理通道进行传输,例如,常用的HP Open View网络管理软件就是典型的带内管理系统,数据和管理信息都是通过网络设备以太网端口进行传输的,因此,带内管理的最大缺陷在于,当网络出现故障中断时,数据和管理信息的传输都将无法正常实施。带外管理的核心理念在于通过不同的物理通道传输管理控制信息和数据信息,两个完全独立,互不影响。

[责任编辑:huangxx]